Un peligro latente

Los Ataques a la Cadena de Suministro de Software

Categorías:

SeguridadAnálisis2025-09-12

Cuando descargar un paquete puede comprometer toda tu aplicación

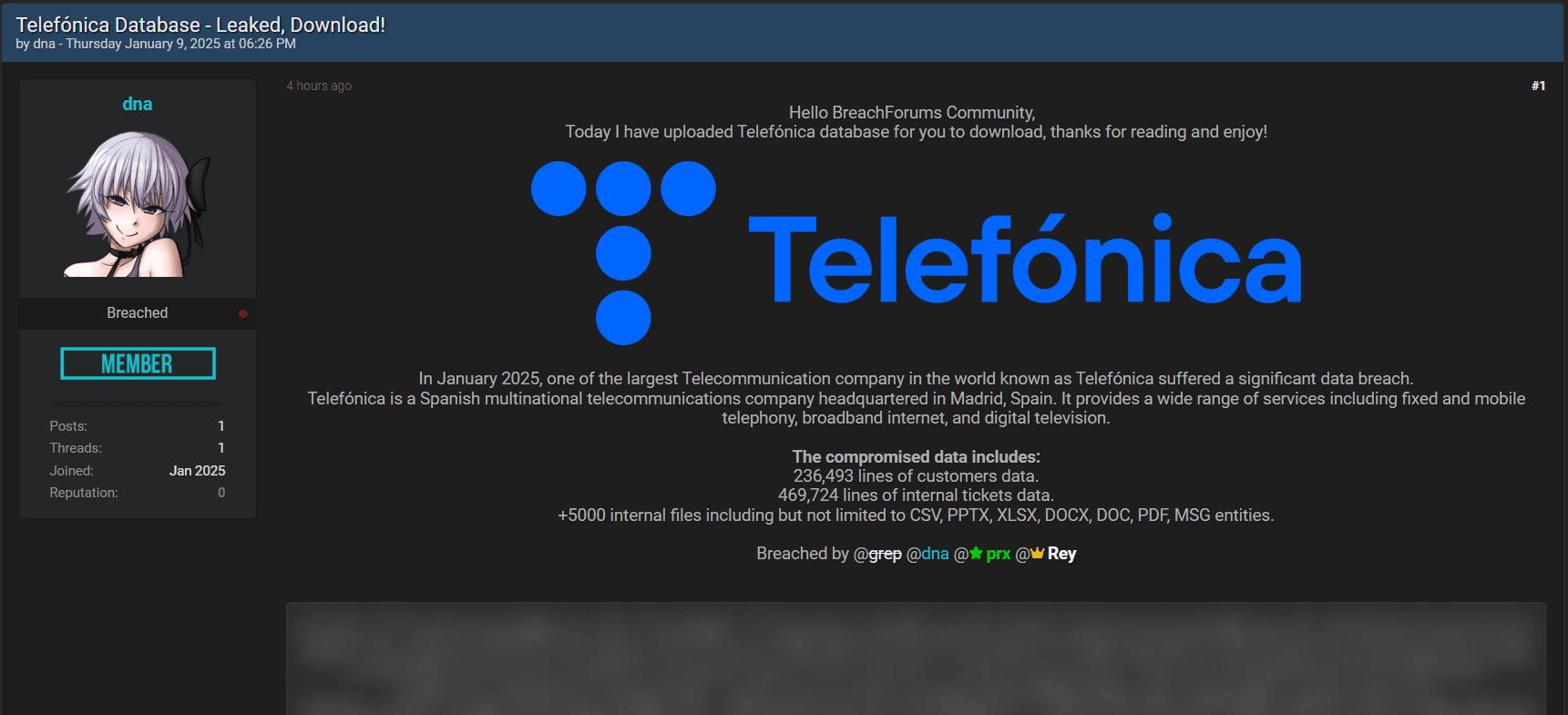

El pasado 8 de septiembre de 2025, la comunidad de desarrollo mundial fue testigo de uno de los ataques a la cadena de suministro de software más masivos de la historia. Un atacante logró comprometer la cuenta de npm de un desarrollador reconocido y modificó 18 paquetes populares de JavaScript que, en conjunto, acumulan más de 2.6 mil millones de descargas semanales. Entre los paquetes afectados se encontraban [chalk] y [debug], librerías fundamentales utilizadas por millones de desarrolladores diariamente.

Una realidad preocupante: cada vez que instalamos un paquete, extensión o dependencia, estamos depositando nuestra confianza en código que no hemos escrito ni revisado.

¿Qué son los ataques a la cadena de suministro de software?

Los ataques a la cadena de suministro de software ocurren cuando los cibercriminales comprometen componentes legítimos del ecosistema de desarrollo para distribuir malware. En lugar de atacar directamente a las víctimas finales, los atacantes infiltran las herramientas, librerías y paquetes que los desarrolladores utilizan para construir sus aplicaciones.

Es como envenenar el agua en su fuente: una sola contaminación puede afectar a millones de usuarios downstream.

Los ecosistemas más vulnerables:

NPM (Node.js)

- El registro de paquetes de JavaScript es uno de los más grandes del mundo, con millones de paquetes disponibles. Su naturaleza abierta y la facilidad para publicar paquetes lo convierten en un objetivo atractivo para los atacantes.

PyPI (Python)

- El Python Package Index alberga cientos de miles de paquetes de Python. Los atacantes frecuentemente suben paquetes con nombres similares a los populares (typosquatting) o comprometen paquetes existentes.

Visual Studio Code Extensions

- Con millones de extensiones disponibles, el marketplace de VS Code representa otro vector de ataque significativo. Las extensiones tienen acceso privilegiado al editor y pueden ejecutar código arbitrario.

Docker Hub y otros registros de contenedores

- Las imágenes de contenedores pueden contener malware pre-instalado, especialmente aquellas que no provienen de fuentes oficiales verificadas.

Anatomía del reciente ataque NPM

El ataque del 8 de septiembre siguió un patrón típico pero devastadoramente efectivo:

Phishing dirigido: Los atacantes utilizaron técnicas de ingeniería social para comprometer la cuenta del desarrollador "Qix".

Acceso privilegiado: Una vez dentro, obtuvieron permisos para publicar nuevas versiones de paquetes populares.

Inyección de malware: Insertaron código malicioso que funcionaba como un "crypto drainer", diseñado para interceptar y robar criptomonedas de las aplicaciones web que utilizaran estos paquetes.

Propagación masiva: El malware se distribuyó automáticamente a millones de proyectos que dependían de estos paquetes.

El código malicioso: más sofisticado que nunca

El malware inyectado en este ataque no era un simple script. Se trataba de un interceptor avanzado que:

1) Modificaba silenciosamente las funciones [fetch] y [XMLHttpRequest]

2) Interceptaba interfaces de wallets de criptomonedas

3) Reescribía valores en peticiones y respuestas HTTP

4) Operaba completamente en el lado del cliente, haciéndolo difícil de detectar

Señales de alerta: cómo identificar paquetes sospechosos

1. Revisar la actividad del paquete

- Descargas inconsistentes: Paquetes con muy pocas descargas para su supuesta popularidad

- Actualizaciones súbitas: Versiones nuevas después de largos períodos de inactividad

- Mantenedores desconocidos: Cambios recientes en la propiedad del paquete

2. Analizar el código fuente

- Código ofuscado: Especialmente sospechoso en paquetes que deberían ser simples

- Dependencias innecesarias: Paquetes que requieren más dependencias de las esperadas

- Funcionalidad oculta: Código que hace más de lo que promete la documentación

3. Verificar la reputación

- Edad del paquete: Los paquetes muy nuevos requieren mayor escrutinio

- Comunidad activa: Falta de issues, pull requests o discusiones

- Documentación deficiente: READMEs vagos o ejemplos que no funcionan

Estrategias de protección - Para desarrolladores individuales

Uso de herramientas de análisis

- Snyk

- WhiteSource Bolt

- FOSSA

- Socket.dev

Para equipos y organizaciones

Implementar registros privados - Configurar proxies y mirrors internos que filtren paquetes conocidos y seguros.

Políticas de aprobación - Establecer procesos de revisión antes de introducir nuevas dependencias.

Escaneo automatizado en CI/CD - Integrar herramientas de seguridad en los pipelines de desarrollo.

Monitoreo continuo - Alertas automáticas cuando las dependencias existentes publican nuevas versiones.

El caso de las extensiones de VS Code

Las extensiones de editores presentan riesgos únicos:

- Acceso al sistema de archivos: Pueden leer y modificar archivos en tu proyecto

- Ejecución de comandos: Capacidad para ejecutar scripts y comandos del sistema

- Interceptación de entrada: Acceso a todo lo que escribes en el editor

Mejores prácticas para extensiones

- Instalar solo de publishers verificados

- Revisar permisos solicitados

- Mantener un número mínimo de extensiones activas

- Actualizar regularmente pero con precaución

La responsabilidad colectiva

La seguridad de la cadena de suministro no es solo responsabilidad individual.

Los mantenedores deben:

- Implementar autenticación multifactor

- Utilizar tokens de acceso limitados

- Mantener buenas prácticas de seguridad personal

Las plataformas deben:

- Verificación más estricta de nuevos paquetes

- Detección automática de código sospechoso

- Sistemas de reputación más robustos

La comunidad debe:

- Reportar paquetes sospechosos

- Contribuir a herramientas de seguridad open source

- Educar sobre mejores prácticas

La confianza debe ser ganada, no asumida

El reciente ataque masivo a npm es un recordatorio brutal de que la conveniencia del desarrollo moderno viene con riesgos inherentes. Cada npm install, pip install o instalación de extensión es un acto de confianza que debe ser considerado cuidadosamente.

Los ataques no se limitan al compromiso de paquetes existentes. Los atacantes han demostrado ser increíblemente creativos, utilizando técnicas como typosquatting, dependency confusion y suplantación de marcas para infiltrar código malicioso en nuestros proyectos. Un simple error tipográfico al escribir requessts en lugar de requests puede resultar en la instalación de malware sofisticado.

La seguridad de la cadena de suministro no es un problema que se resuelve una vez, sino un proceso continuo que requiere vigilancia, herramientas adecuadas y una cultura de seguridad sólida. En un mundo donde una sola línea de código malicioso puede afectar a millones de aplicaciones, y donde los atacantes esperan pacientemente nuestros errores tipográficos, no podemos permitirnos ser complacientes.

Recuerda: En la cadena de suministro de software, eres tan fuerte como tu eslabón más débil. Y ese eslabón podría ser ese paquete que instalaste ayer sin pensarlo dos veces, o ese "pequeño error tipográfico" que pasaste por alto.