La empresa >

Blog

Blog

Último artículo

Un Solo Carácter Destruyó la Seguridad de Firefox: "&" vs "|"

(Actualizado)

Un Solo Carácter Destruyó la Seguridad de Firefox: "&" vs "|"

La industria del software no siempre ha sido así...

Proyectos que hemos desarrollado

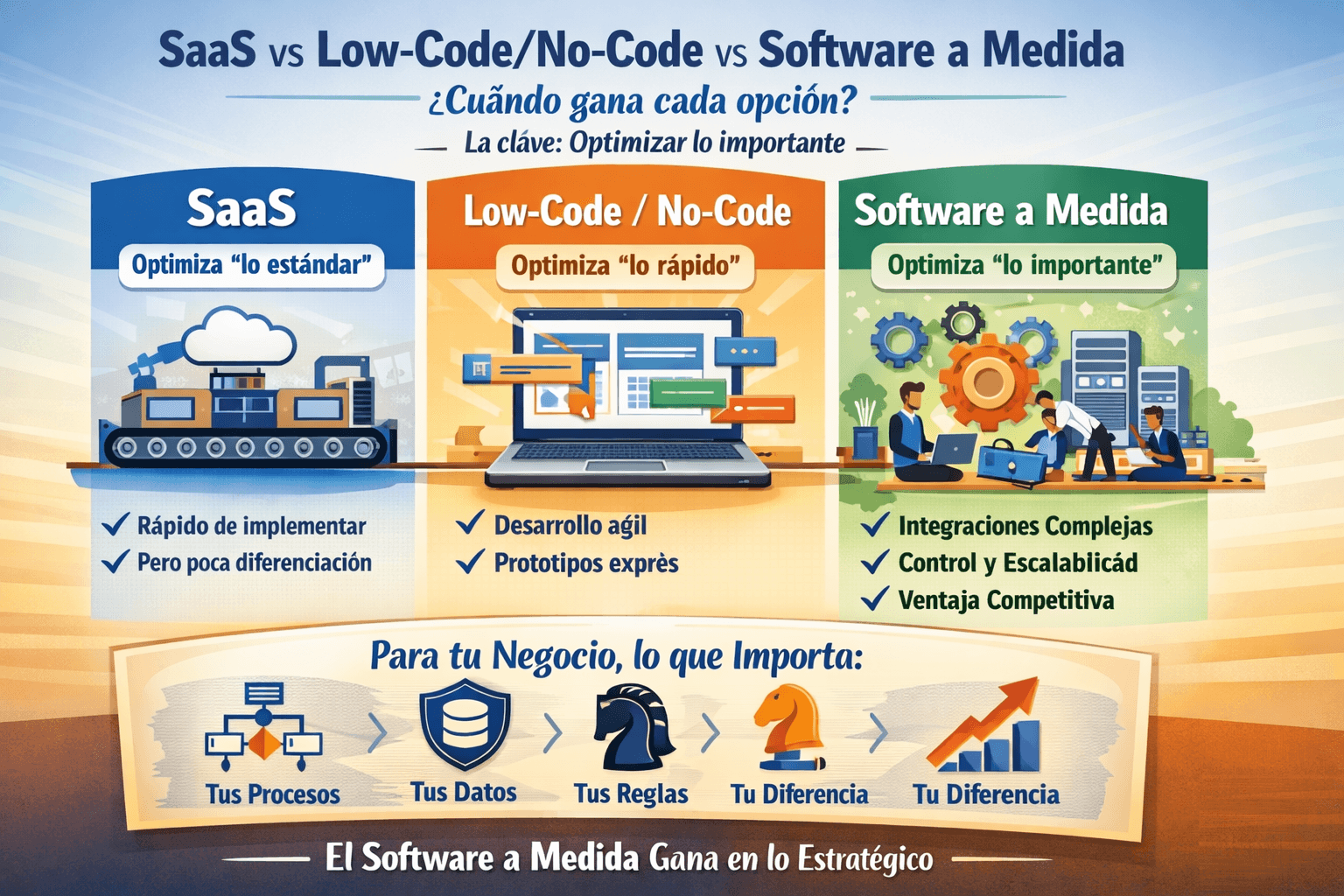

Software a medida vs SaaS vs Low-code/No-code

Ataque a Notepad++

Cómo abordamos los proyectos de desarrollo de software

El director de CISA cometió el error que tú podrías estar cometiendo ahora mismo

Si, usamos IA.

17 Extensiones Maliciosas Afectan a 840.000 Usuarios de Chrome, Firefox y Edge.

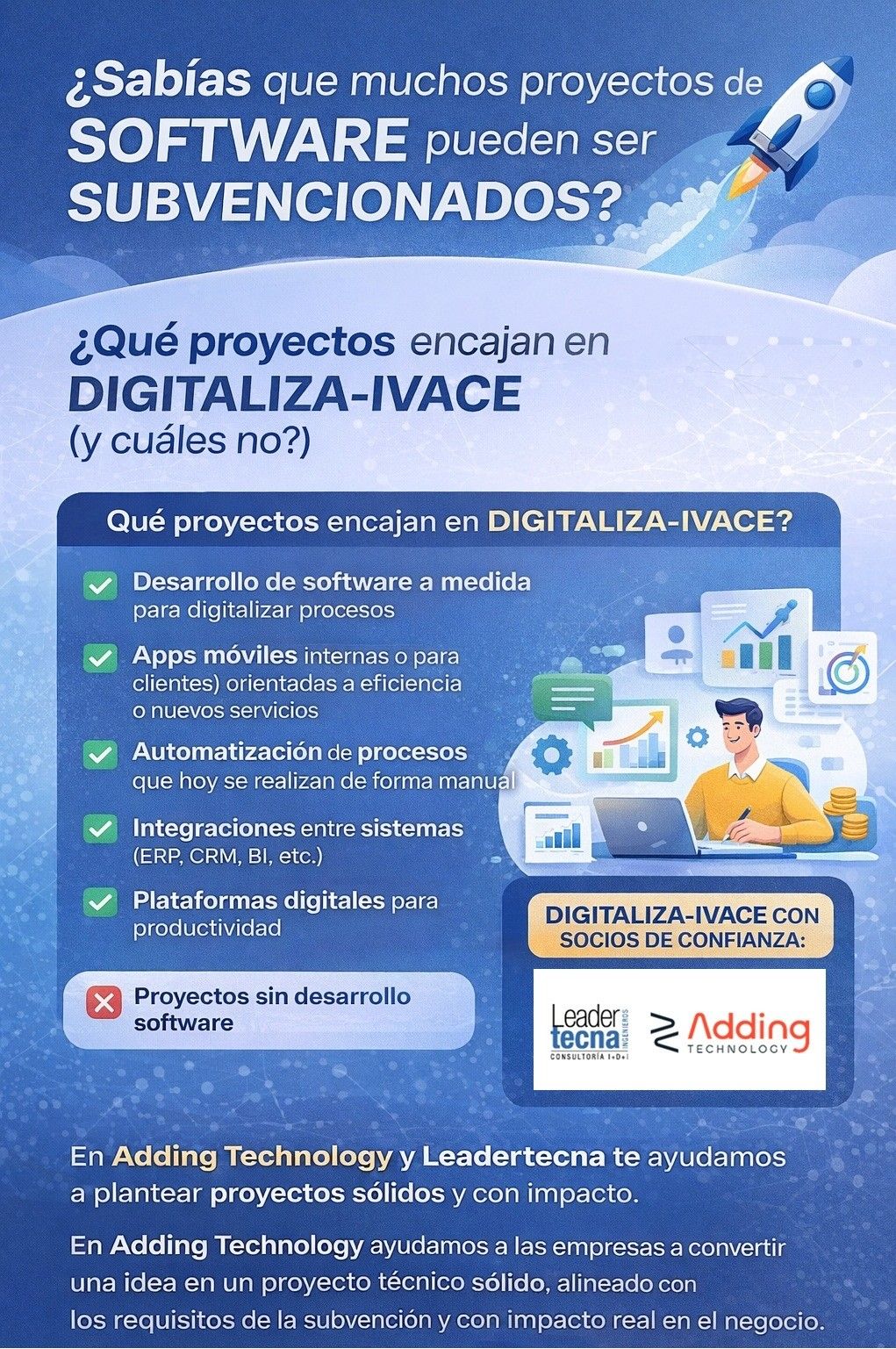

¿Qué proyectos de software encajan en DIGITALIZA-IVACE?

SOSTENIBILIDAD:

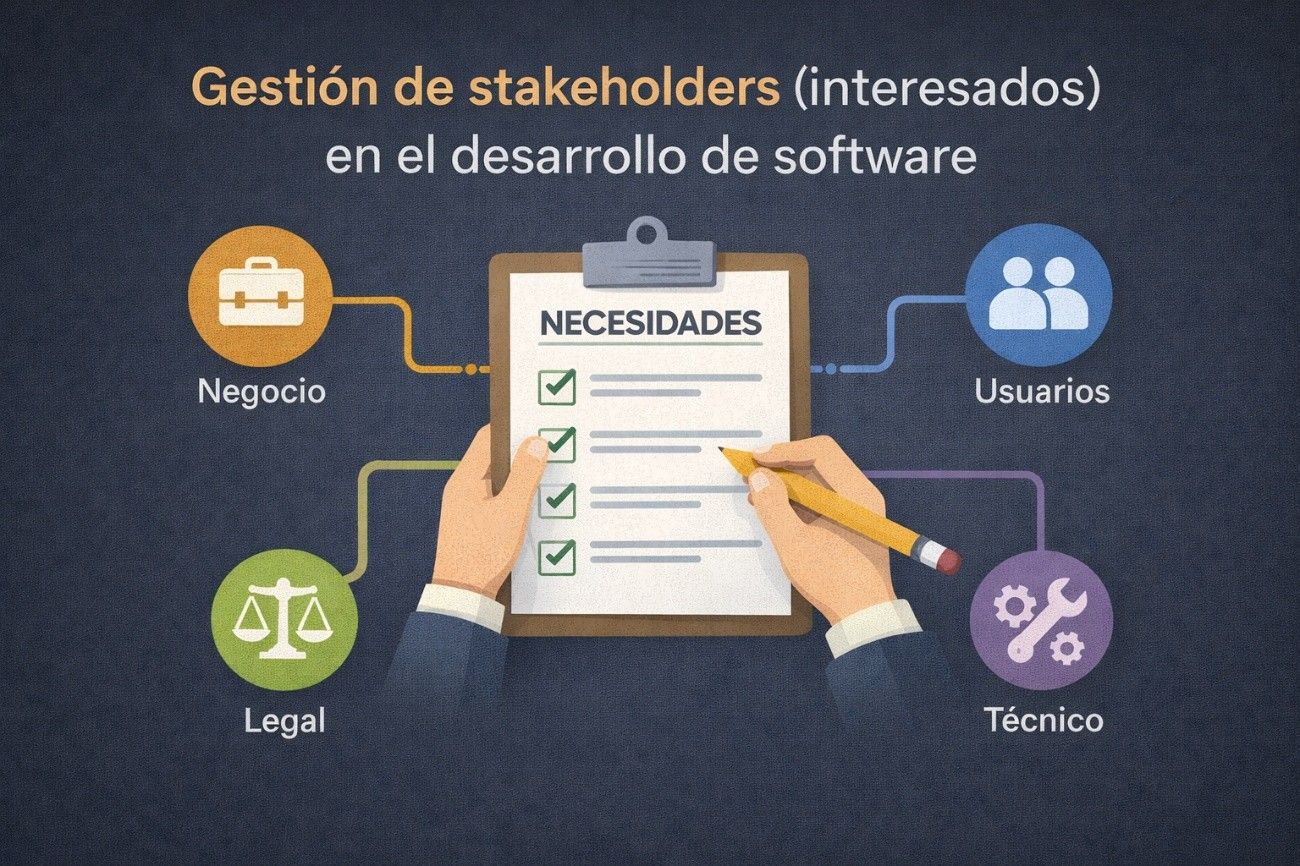

Gestión de stakeholders

20 Millones de Razones para Estar Alerta

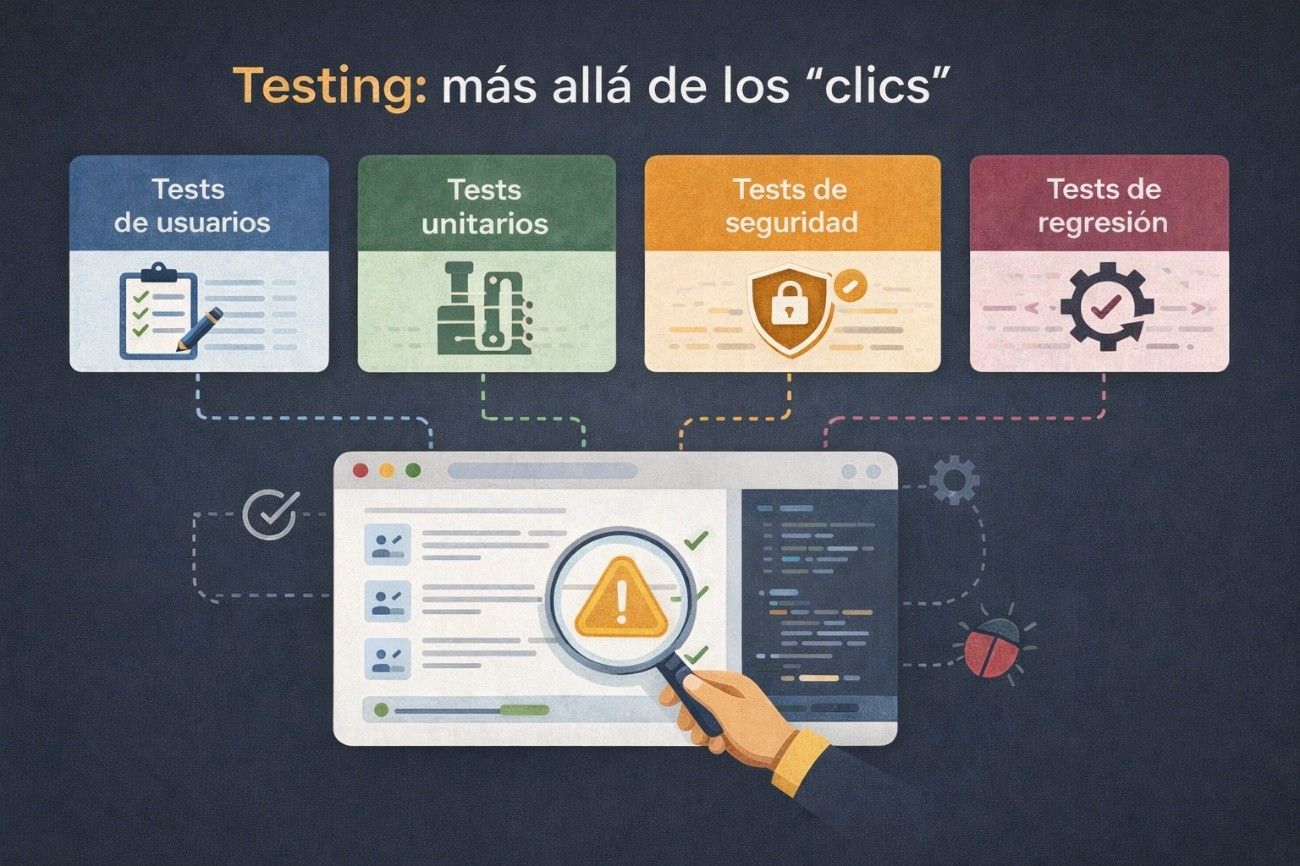

Testing

El Lobo con Piel de Cordero

2026 Comienza con una Nueva Amenaza

🍪 Seguridad Avanzada en Cookies del Navegador: Guía Completa de Protección (Actualizado)

¿Cuándo debe una empresa apostar por un desarrollo a medida… y cuándo no?

La Zona Sin Protección

Un Solo Clic en un CAPTCHA Falso...

Insurpic App, caso de éxito

falles.app: tecnología y tradición valenciana de la mano

Ransomware Cl0p Explota Vulnerabilidad Día Cero en Oracle EBS

Alerta Crítica: Instaladores Falsos de Microsoft Teams Distribuyen Malware Oyster

Un peligro latente

Vulnerabilidad crítica en Docker Desktop

Phishing con Unicode, el truco invisible tras enlaces falsos

Shadow IT: el enemigo invisible

🚨 Nueva campaña de phishing para robar credenciales de Microsoft 365 (Actualizado)

¿Se ha filtrado mi contraseña? - Compruébalo así ⬇️

Wi-Fi público, ¿ventaja o riesgo?

16.000.000.000 de contraseñas y usuarios hackeados

🛡️ ¿Qué es la suplantación de dominio y cómo puedes protegerte? 🛡️

⚠️ Nueva estafa en WhatsApp: cómo protegerte

WAKAMITI: ¿Qué es?

Tycoon 2FA: El kit de phishing que burla la autenticación multifactor y evade la detección

📢 ¡Cuidado! El malware se esconde en archivos que usas a diario 🚨

WhatsApp vs Paragon Spyware

Confluence y su relación con el ransomware LockBit

Majorana 1 - Un salto cuántico

Phishing y Acortadores de URL: amenaza creciente

Operaciones contra el Cibercrimen en España y su Relación con Acciones Internacionales 🚨

Email Spoofing: Qué es y cómo identificarlo

⚠️ ¡Filtración de datos de DeepSeek! ⚠️

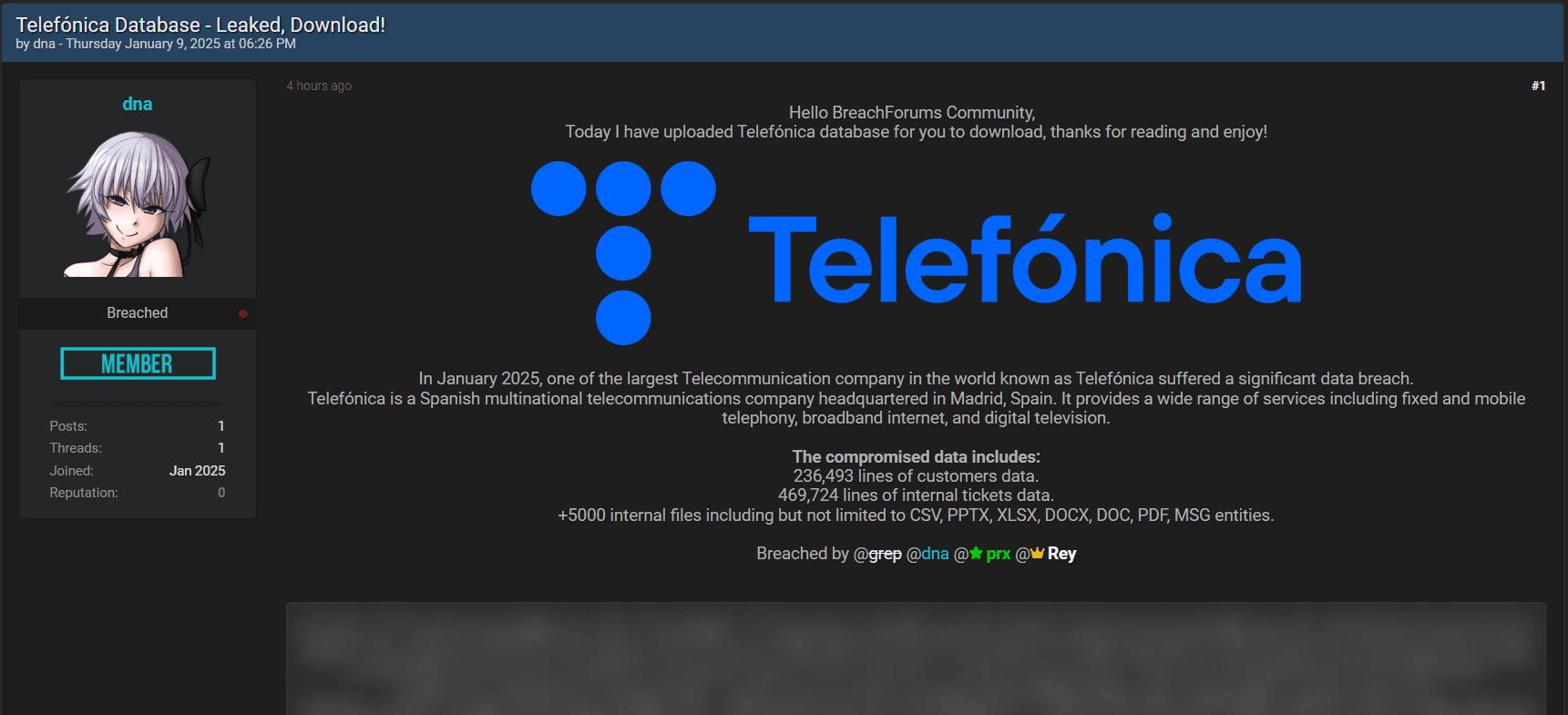

Filtración de Datos en Telefónica: Consecuencias para los Usuarios y Cómo Protegerse (Actualizado 2025)

Recomendaciones del NIST 2 para Contraseñas: Mejora de Seguridad y Usabilidad

¿Piensas que tu empresa necesita nuestros servicios?

Si sientes que nuestra solución se adapta a tu empresa, ¡no dudes en ponerte en contacto con nosotros para explorar cómo podemos colaborar juntos en el éxito de tu negocio!