El Lobo con Piel de Cordero

pkr_mtsi, el Packer que Convierte Software Legítimo en Arma Cibernética

Categorías:

Hacking2026-01-09

En 2026, la confianza en las descargas de software continúa siendo el talón de Aquiles de millones de usuarios. Una nueva campaña de malvertising demuestra cómo los ciberdelincuentes han perfeccionado el arte del engaño, utilizando un sofisticado packer conocido como pkr_mtsi para distribuir múltiples familias de malware disfrazadas como herramientas populares y confiables.

¿Qué es pkr_mtsi?

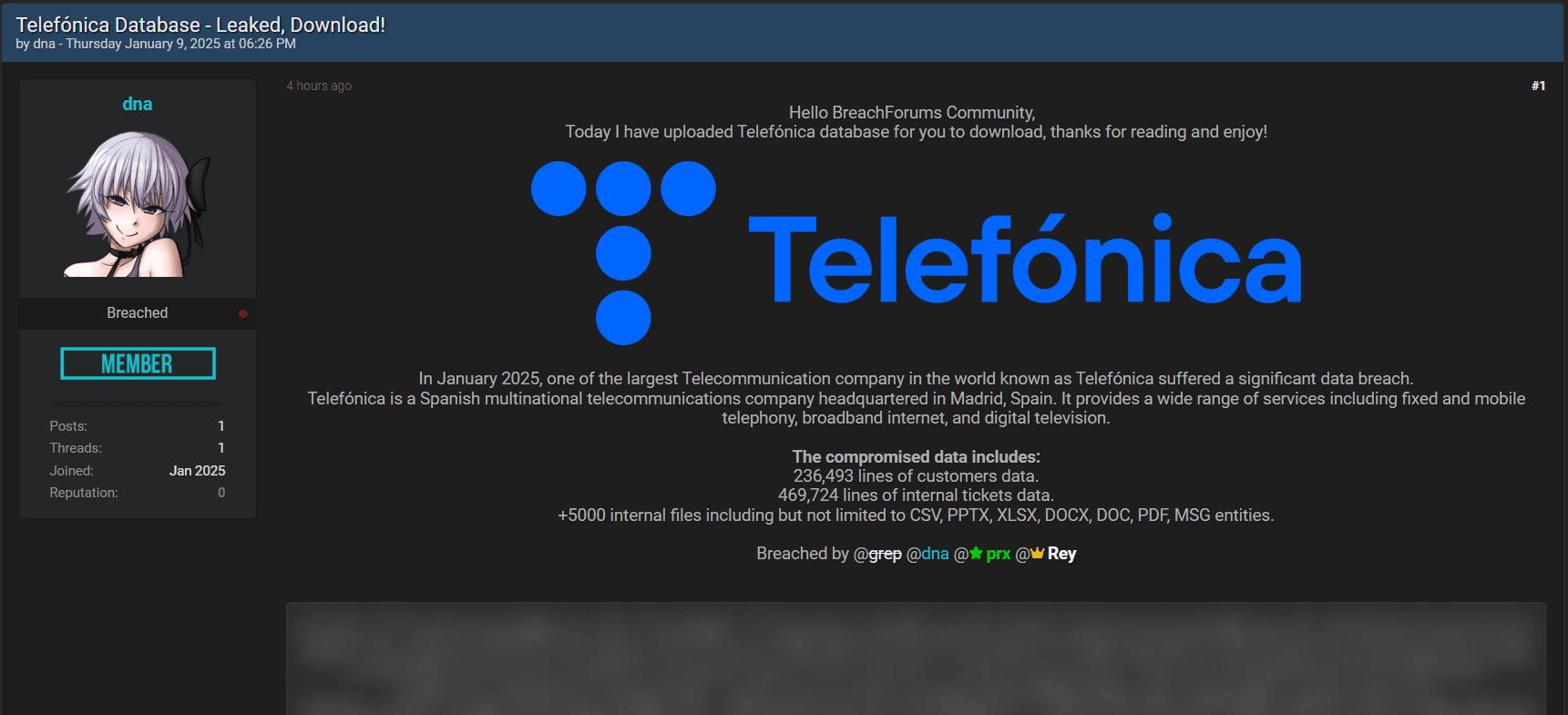

Detectado por primera vez el 24 de abril de 2025, pkr_mtsi es un packer de Windows que funciona como un cargador de propósito general, capaz de distribuir diversas familias de malware incluyendo Oyster, Vidar, Vanguard Stealer y Supper. A diferencia de packers tradicionales que encapsulan un único payload, pkr_mtsi ha demostrado ser una herramienta versátil en manos de múltiples actores maliciosos.

Lo que hace particularmente peligroso a este packer es su método de distribución: sitios web falsos que imitan descargas legítimas de software ampliamente utilizado.

Las Víctimas: Software de Confianza Convertido en Trampa

Los ciberdelincuentes han dirigido sus esfuerzos hacia herramientas que los usuarios técnicos y profesionales de TI descargan regularmente:

- PuTTY: El cliente SSH más popular entre administradores de sistemas

- Rufus: La herramienta preferida para crear unidades USB bootables

- Microsoft Teams: La plataforma de comunicación empresarial de Microsoft

Estos sitios fraudulentos logran posicionarse en los primeros resultados de búsqueda mediante técnicas de malvertising y envenenamiento SEO, aprovechando que muchos usuarios no verifican cuidadosamente la URL del sitio de descarga antes de hacer clic.

La Anatomía del Engaño

Fase 1: El Anzuelo Digital

Un usuario busca "descargar PuTTY" o "Rufus download" en su motor de búsqueda favorito. Los resultados incluyen sitios falsos que se ven prácticamente idénticos a las páginas oficiales. El dominio puede tener pequeñas variaciones difíciles de detectar a primera vista.

Fase 2: La Infección Silenciosa

Al descargar el archivo, el usuario obtiene lo que parece ser el instalador legítimo. Sin embargo, el archivo está empaquetado con pkr_mtsi, que ejecuta una cadena de operaciones sofisticadas:

- Asignación de memoria: El packer reserva regiones de memoria donde escribirá la siguiente etapa de ejecución. Las versiones recientes utilizan llamadas ofuscadas a ZwAllocateVirtualMemory en lugar de VirtualAlloc directo para evadir detección.

- Reconstrucción del payload: El malware se divide en fragmentos minúsculos de 1 a 8 bytes, almacenados como valores inmediatos dentro del flujo de instrucciones. Las variantes más nuevas pasan estos fragmentos por rutinas de decodificación antes de escribirlos en la memoria.

- Resolución de funciones: Mientras que las primeras versiones usaban cadenas de texto plano para resolver DLLs y funciones API, las variantes actuales emplean identificadores hash combinados con traversal del Process Environment Block (PEB).

- Ofuscación agresiva: El packer incluye llamadas masivas a funciones GDI API que no cumplen ningún propósito funcional más allá de frustrar análisis estático y de comportamiento.

Evolución Continua: Un Adversario que Aprende

Durante los últimos ocho meses, investigadores de ReversingLabs han documentado la evolución constante de pkr_mtsi. Cada iteración incorpora métodos de ofuscación más complejos y técnicas anti-análisis más sofisticadas, aunque mantiene características estructurales y de comportamiento que permiten su detección.

La Etapa Intermedia Modificada

Una de las técnicas más ingeniosas de pkr_mtsi es su uso de un módulo empaquetado con UPX modificado. Los atacantes eliminan selectivamente componentes identificativos como encabezados, valores mágicos y metadatos auxiliares, manteniendo la capacidad de ejecución pero complicando enormemente la identificación estática y el desempaquetado automatizado.

Esta degradación deliberada representa un equilibrio calculado entre evasión de seguridad y funcionalidad operativa.

Variantes y Vectores de Persistencia

pkr_mtsi existe tanto en formatos ejecutables (.exe) como en bibliotecas de enlace dinámico (.dll). Las variantes DLL son particularmente preocupantes porque:

- Soportan múltiples contextos de ejecución

- Se activan de manera confiable al cargar la DLL

- Exportan funciones como DllRegisterServer, permitiendo carga a través de regsvr32.exe

- Proporcionan ejecución persistente mediante registro COM basado en registro de Windows

El Desafío de la Detección

A pesar de que productos antivirus frecuentemente marcan el packer usando subcadenas como "oyster" o "shellcoderunner", la cobertura de detección permanece inconsistente entre diferentes herramientas de seguridad. Esta inconsistencia permite que muchas infecciones pasen desapercibidas.

Protección y Mejores Prácticas

Para protegerse contra campañas que utilizan pkr_mtsi y packers similares:

Para Usuarios Individuales

➡️ Verificar siempre la URL: Antes de descargar software, confirma que estás en el sitio oficial. Verifica el certificado SSL y busca inconsistencias en el dominio.

➡️ Usar fuentes oficiales: Descarga software únicamente desde sitios web oficiales del desarrollador o repositorios verificados como GitHub oficial.

➡️ Verificar hashes: Compara el hash SHA-256 del archivo descargado con el publicado en el sitio oficial (si está disponible).

➡️ Mantener el antivirus actualizado: Aunque la detección no es perfecta, una solución de seguridad actualizada puede identificar variantes conocidas.

➡️ Atención a los permisos: Si un instalador solicita permisos inusuales o ejecuta procesos sospechosos, detén la instalación inmediatamente.

Para Organizaciones

➡️ Implementar listas blancas de aplicaciones: Permite únicamente la ejecución de software aprobado y verificado.

➡️ Monitoreo de comportamiento: Despliega soluciones EDR que detecten patrones de comportamiento malicioso más allá de firmas estáticas.

➡️ Filtrado DNS: Bloquea dominios maliciosos conocidos y sitios de malvertising identificados.

➡️ Educación continua: Capacita a los usuarios sobre los riesgos del malvertising y la importancia de verificar fuentes de descarga.

➡️ Análisis de memoria: Implementa herramientas capaces de detectar la ejecución de código en memoria no autorizado.

Para acabar:

La campaña pkr_mtsi nos recuerda que en 2026, la sofisticación del malware no radica únicamente en el código que ejecuta, sino en la ingeniería social que precede a la infección. Los atacantes entienden que la forma más efectiva de comprometer un sistema no es romper la tecnología, sino explotar la confianza humana.

Mientras los usuarios continúen asumiendo que los primeros resultados de búsqueda son seguros, mientras las organizaciones no implementen controles rigurosos de verificación de software, y mientras la industria de seguridad mantenga una detección inconsistente, campañas como esta seguirán prosperando.

La defensa comienza con el escepticismo saludable: en el mundo digital de 2026, confiar pero verificar no es suficiente. Debemos verificar primero, y solo entonces confiar.