🍪 Seguridad Avanzada en Cookies del Navegador: Guía Completa de Protección (Actualizado)

Descubre los riesgos ocultos detrás de las cookies

Juan David Rosas Salas

Categorías:

Seguridad2025-12-18

Introducción: El Dilema Moderno de las Cookies

Las cookies, esos pequeños archivos de texto que los sitios web almacenan en tu navegador, son fundamentales para la experiencia web moderna pero también representan un riesgo significativo para la seguridad. Desde su creación en 1994, han evolucionado de simples recordatorios de preferencias a complejos sistemas de autenticación y seguimiento.

En esta guía exhaustiva, exploraremos las múltiples capas de riesgo, analizaremos vectores de ataque sofisticados y proporcionaremos estrategias de protección completas para diferentes tipos de usuarios.

¿Qué Contienen Realmente las Cookies?

Una cookie típica almacena varios tipos de información sensible:

-Tokens de sesión: Claves que mantienen tu sesión activa

-Preferencias de usuario: Configuraciones de idioma, tema visual

-Datos de autenticación: Información parcial de login en algunos casos

-Identificadores de seguimiento: Usados para analytics y publicidad

-Información de carrito de compras: Productos seleccionados en e-commerce

Cada cookie contiene atributos de seguridad que determinan su comportamiento:

-Dominio específico al que pertenece

-Ruta dentro del sitio web

-Fecha de expiración

-Indicadores de seguridad como HttpOnly y Secure

-Política SameSite para control de envío cruzado

Ataques Relacionados con Cookies

1. Robo de Cookies (Cookie Theft)

Interceptación en Redes Públicas

Cuando te conectas a redes Wi-Fi no seguras en cafeterías, aeropuertos o hoteles, atacantes pueden interceptar tus cookies no cifradas. Utilizan herramientas como analizadores de paquetes para capturar todo el tráfico de red, incluyendo tus cookies de sesión.

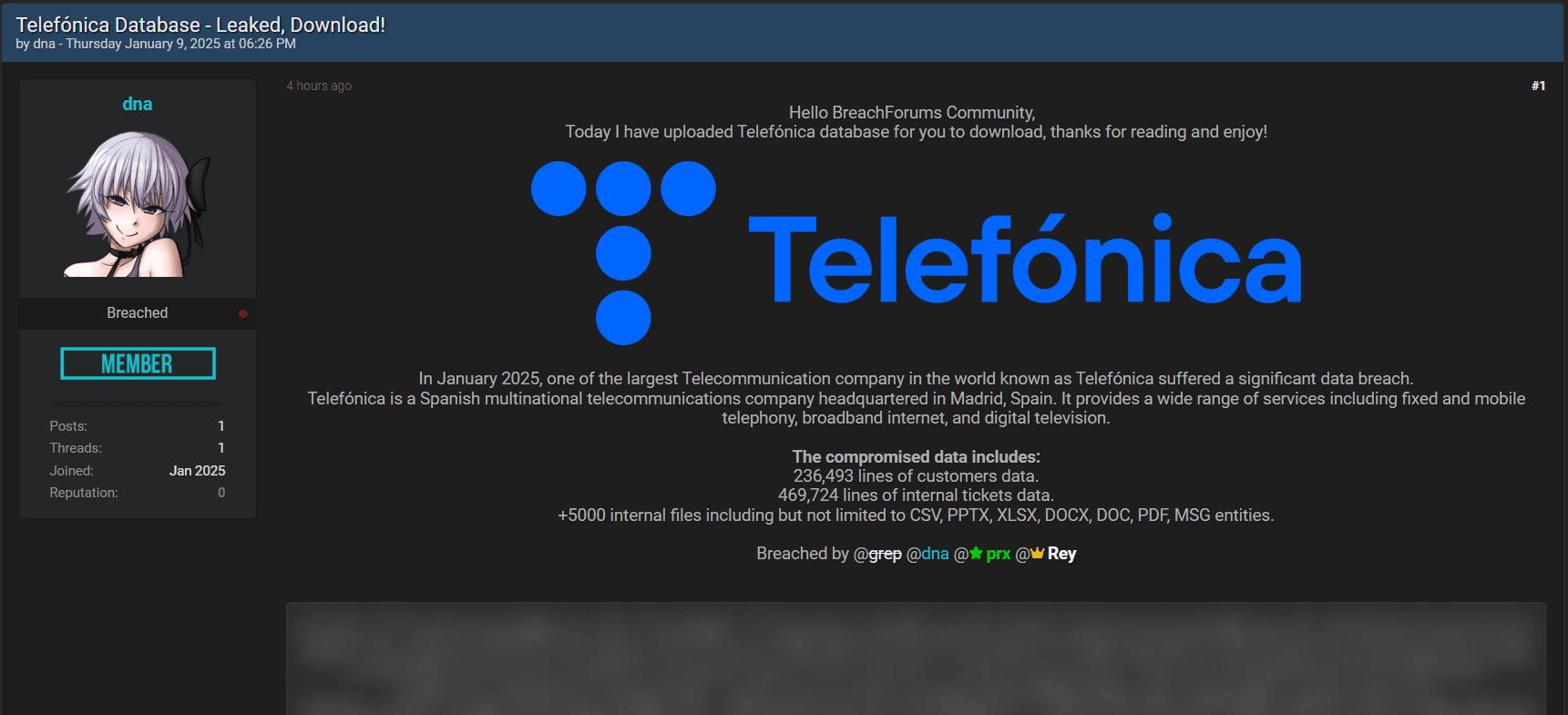

Infección por Malware Especializado

Existen tipos específicos de malware diseñados para robar cookies:

-Stealers de navegador: Programas como RedLine o Vidar que escanean perfiles de navegadores buscando cookies

-Keyloggers avanzados: Capturan no solo teclas presionadas sino también cookies almacenadas

-Extensiones maliciosas: Aparentan ser herramientas legítimas pero extraen cookies en segundo plano

Compromiso de Infraestructura

Los atacantes pueden dirigirse a proveedores de servicio (CDNs) o bibliotecas de código que múltiples sitios web utilizan. Cuando estos servicios se comprometen, todas las cookies accesibles a través de ellos quedan expuestas.

2. Cross-Site Scripting (XSS) - Variantes y Ejecución

XSS Reflejado (No Persistente)

El atacante crea un enlace que contiene código malicioso y lo envía a la víctima. Cuando la víctima hace clic, el sitio web vulnerable procesa el código y ejecuta el script que roba las cookies. Este tipo es común en páginas de búsqueda o formularios que reflejan entrada del usuario sin sanitización adecuada.

XSS Almacenado (Persistente)

El código malicioso se almacena permanentemente en el sitio web vulnerable, como en comentarios de blog, perfiles de usuario o mensajes del foro. Cada visitante que vea la página infectada ejecutará el script, haciendo que este tipo de ataque sea especialmente peligroso.

XSS Basado en DOM

Ocurre completamente en el navegador sin enviar datos al servidor. JavaScript manipula el DOM (Document Object Model) basado en entrada del usuario, y si esa entrada no se valida, puede ejecutar código malicioso. Es particularmente difícil de detectar con herramientas tradicionales de seguridad.

Técnicas de Evasión Avanzada

-Los atacantes utilizan métodos creativos para evitar detección:

-Codifican sus payloads de múltiples maneras

-Dividen el código malicioso en partes que se ensamblan después

-Usan eventos HTML5 menos comunes que no están en listas negras estándar

-Crean código "poli-glota" que es válido en múltiples contextos

3. Fijación de Sesión (Session Fixation)

Método del Token en URL

El atacante genera una sesión en el sitio objetivo y obtiene su ID de sesión. Luego construye un enlace que incluye este ID y persuade a la víctima para que lo use. Cuando la víctima inicia sesión a través de este enlace, el atacante ya tiene acceso porque comparten el mismo ID de sesión.

Explotación de Subdominios

Si un sitio web configura cookies para todo su dominio principal (ejemplo: .empresa.com), un atacante que controle un subdominio (ejemplo: ataque.empresa.com) puede establecer cookies que serán enviadas a todos los subdominios, incluyendo los críticos.

Cookies a Través de Caché

Algunas configuraciones de caché permiten que páginas con cookies pre-inyectadas se sirvan a múltiples usuarios. El atacante manipula los encabezados de caché para lograr que su cookie maliciosa persista para futuros visitantes.

4. Cross-Site Request Forgery (CSRF)

CSRF Tradicional

El atacante aloja una página web que contiene solicitudes ocultas a otro sitio donde la víctima está autenticada. Cuando la víctima visita la página maliciosa, su navegador envía automáticamente las cookies de autenticación con la solicitud no deseada.

CSRF con Métodos POST

Aunque los navegadores restringen ciertas solicitudes cruzadas, los atacantes pueden usar formularios HTML que se envían automáticamente con JavaScript, o manipulan APIs que aceptan solicitudes POST desde cualquier origen.

CSRF en APIs Modernas

APIs RESTful mal configuradas pueden ser vulnerables a CSRF incluso cuando usan tokens en headers personalizados, especialmente si implementan CORS de manera permisiva o si la aplicación web no valida adecuadamente el origen de las solicitudes.

Ataques Combinados CSRF+XSS

Primero, el atacante usa XSS para obtener tokens anti-CSRF válidos. Luego, usa esos tokens en ataques CSRF para realizar acciones privilegiadas. Esta combinación supera muchas defensas tradicionales.

5. Hombre en el Navegador (Man-in-the-Browser)

Extensiones Comprometidas

Miles de extensiones de navegador aparentemente legítimas contienen código malicioso. Algunas estadísticas muestran que las tiendas oficiales eliminan cientos semanalmente, pero muchas permanecen sin detectar por meses.

Hooking de APIs del Navegador

El malware puede interceptar llamadas a funciones del navegador como las que acceden a cookies o envían solicitudes web. De esta manera, puede robar cookies incluso cuando estén marcadas como HttpOnly (aunque con limitaciones).

Persistencia Avanzada

Algunas variantes usan service workers o reconexiones WebSocket para reinstalarse automáticamente si son eliminadas, creando una presencia persistente en el navegador.

6. Bombardeo de Cookies (Cookie Bombing) - Ataque de Denegación de Servicio

Los atacantes sobrecargan un dominio con tantas cookies que exceden los límites del navegador. Esto puede causar:

-Rechazo de nuevas cookies válidas

-Comportamiento errático del sitio web

-Corrupción de datos de sesión

-Impacto en todos los subdominios del mismo dominio principal

7. Lanzamiento de Cookies (Cookie Tossing) - Inyección desde Subdominios

Cuando un atacante controla un subdominio, puede establecer cookies para el dominio principal. El navegador enviará tanto las cookies legítimas como las falsificadas. Si el servidor no maneja correctamente múltiples cookies con el mismo nombre (tomando la primera o la última), podría aceptar la falsificada sobre la legítima.

8. Cookies Zombis (Evercookies) - Persistencia Extrema

Estas cookies utilizan múltiples mecanismos de almacenamiento del navegador de forma redundante:

-Almacenamiento web (localStorage, sessionStorage)

-Base de datos IndexedDB

-Almacenamiento de Flash (aunque en desuso)

-Etiquetas HTTP ETag

-Huella digital de canvas

-Historial del navegador

Si el usuario elimina las cookies tradicionales, las evercookies se regeneran automáticamente desde los otros mecanismos de almacenamiento.

9. Ataques de Canal Lateral (Side-Channel Attacks)

Ataques de Tiempo (Timing Attacks)

Midiendo cuánto tiempo tarda el servidor en responder a diferentes valores de cookies, los atacantes pueden deducir información sobre su estructura y validación.

Ataques mediante Caché

Observando qué recursos se cargan desde caché versus desde la red, los atacantes pueden inferir el estado de autenticación del usuario u otra información sensible.

Consecuencias en Cascada de una Brecha

Para Individuos

-Pérdida financiera inmediata por acceso a cuentas bancarias

-Robo de identidad en redes sociales y servicios profesionales

-Posibilidad de extorsión con información sensible obtenida

-Pérdida de cuentas y contenido digital valioso

Para Empresas

-Exfiltración de datos confidenciales de clientes

-Acceso no autorizado a sistemas internos

-Daño reputacional significativo

-Multas regulatorias sustanciales (GDPR, CCPA, etc.)

A Nivel Sistémico

-Compromiso de cadenas de suministro digitales

-Establecimiento de puertas traseras persistentes

-Creación de redes de dispositivos comprometidos

Arquitectura de Defensa en Profundidad

Capa 1: Configuración Avanzada del Navegador

Políticas Estrictas de Cookies

Configura tu navegador para:

-Bloquear cookies de terceros por defecto

-Eliminar cookies automáticamente al cerrar el navegador

-Solicitar permiso para cada cookie de seguimiento

-Aislar cookies por sitio web (First-Party Isolation)

Segregación de Perfiles de Navegación

Crea perfiles separados para:

-Actividades financieras: Sin extensiones, máxima seguridad

-Trabajo general: Solo extensiones verificadas

-Navegación personal: Máxima privacidad

-Testing: Completamente aislado

Capa 2: Herramientas Especializadas

Gestores de Cookies

Utiliza extensiones que permitan:

-Eliminación automática con listas blancas personalizables

-Auditoría visual de todas las cookies almacenadas

-Bloqueo granular por tipo de cookie o dominio

Contenedores de Aislamiento

Algunos navegadores permiten contenedores que mantienen cookies completamente separadas por contexto (trabajo, personal, compras).

Capa 3: Protección a Nivel de Sistema

Sandboxing Avanzado

Ejecuta tu navegador en entornos aislados que limitan el daño potencial si es comprometido.

Políticas Empresariales

En entornos corporativos, implementa políticas de grupo que:

-Restringen configuraciones peligrosas

-Forzan el uso de conexiones seguras

-Habilitan características de seguridad avanzadas

Capa 4: Mejores Prácticas para Desarrolladores

Headers de Seguridad Correctos

Siempre incluye:

-HttpOnly: Previene acceso vía JavaScript

-Secure: Solo transmisión por HTTPS

-SameSite: Control estricto de envío cruzado

Límites de tiempo adecuados

Tokens Anti-CSRF

Implementa tokens únicos por sesión que deben acompañar todas las solicitudes que cambian estado.

Validación de Origen

Verifica sistemáticamente el origen de todas las solicitudes sensibles, usando tanto el header Origin como Referer cuando sea apropiado.

Monitoreo de Anomalías

Implementa sistemas que detecten:

-Múltiples sesiones desde ubicaciones geográficamente distantes

-Cambios repentinos en agente de usuario

-Patrones de acceso inusuales

Capa 5: Estrategias Organizacionales

Política de Seguridad Formal

Establece políticas claras sobre:

-Qué información puede almacenarse en cookies

-Requisitos de cifrado para cookies sensibles

-Frecuencia de rotación de claves

-Auditorías periódicas de implementación

Programas de Concientización

Capacita regularmente a:

-Usuarios finales sobre riesgos y mejores prácticas

-Desarrolladores sobre implementación segura

-Administradores sobre configuración y monitoreo

El Futuro: Más Allá de las Cookies Tradicionales

Privacy Sandbox de Google

Iniciativa que busca reemplazar las cookies de terceros con APIs que preservan más la privacidad:

-Agrupación por intereses sin identificación individual

-Subastas de anuncios ejecutadas localmente en el dispositivo

-Clasificación de temas sin seguimiento individual

Tendencias Actuales en Navegadores

-Safari: Bloquea cookies de terceros por defecto desde 2020

-Firefox: Protección mejorada contra seguimiento activada por defecto

-Chrome: Eliminación gradual de cookies de terceros en proceso

-Brave: Bloqueo agresivo de rastreadores y fingerprinting

Tecnologías Emergentes

-WebAuthn: Autenticación sin contraseñas usando claves criptográficas

-Passkeys: Estándar para eliminación progresiva de contraseñas tradicionales

-OAuth 2.1: Versión actualizada con mejores prácticas de seguridad

Checklist de Auditoría Inmediata

Para Usuarios:

Revisa la configuración de cookies en tu navegador principal

-Instala un gestor de cookies confiable

-Separa tus actividades con perfiles diferentes

-Elimina extensiones no esenciales

-Activa el modo solo-HTTPS

Para Desarrolladores:

-Audita todas las cookies implementadas

-Asegura que todas tengan HttpOnly y Secure

-Implementa SameSite=Strict para cookies de autenticación

-Añade monitoreo de anomalías de sesión

-Establece una política de retención adecuada

Para Organizaciones:

-Crea una política formal de seguridad de cookies

-Implementa autenticación centralizada con tokens cortos

-Despliega WAF con reglas específicas para protección de sesión

-Realiza pruebas de penetración focalizadas

-Capacita equipos en riesgos específicos de gestión de sesiones

Conclusión: Hacia una Cultura de Seguridad Proactiva

La seguridad de las cookies no es un problema técnico aislado, sino un componente integral de la postura de seguridad digital. En un panorama donde los ataques se sofistican continuamente, nuestra defensa debe evolucionar con igual rapidez.

La próxima vez que aceptes cookies en un sitio web, recuerda que no solo estás decidiendo sobre comodidad, sino sobre qué nivel de riesgo aceptas. La combinación de configuraciones robustas, herramientas adecuadas y vigilancia continua constituye la base para navegar el panorama digital moderno con confianza.

La pregunta crítica ya no es si alguien intentará comprometer tus cookies, sino qué tan preparado estás cuando lo hagan.